您当前的位置:安全资讯

像大多数盗窃一样,网络犯罪是机会主义犯罪。您的系统防御得越好,黑客越有机会离开您的系统,寻找更容易的新目标。因此,在黑客利用漏洞渗透之前,必须使用渗透测试来发现系统中的弱点。

进入系统最简单的方法是通过密码,也就是获取目标口令,有了对方密码口令,就相当于有了你家的房门钥匙。一般系统是通过比对输入的密码与数据库中的密码来验证用户的。

而一般系统存储密码有以下几种方式:

明文存储在数据库,这非常不安全;

使用对称加密算法来保存,比如3DES、AES等算法,使用这种方式加密是可以通过解密来还原出原始密码的,当然前提条件是需要获取到密钥。

单向HASH算法保护密码,但随着彩虹表技术的兴起,可以建立彩虹表进行查表破解,目前这种方式已经很不安全了。

PBKDF2算法,该算法原理大致相当于在HASH算法基础上增加随机盐,并进行多次HASH运算,使得建表和破解的难度都大幅增加。

bcrypt、scrypt等算法,这两种算法也可以有效抵御彩虹表,使用这两种算法时也需要指定相应的参数,使破解难度增加。

破解密码的常用技术

1. 简单口令破解方法:

弱口令和通用密码:密码使用不当(弱口令和通用密码)或在社交网络共享大量个人或企业信息,让黑客非常容易获得自己想要的东西。

彩虹表攻击:从简单一点的密码开始,这些密码可以从之前的攻击字典库查找,也可以从一般的字典上查找,然后进行单词组合。如果密码长度较短,采用的字符集仅仅是大小写的话,破解的速度会快很多。黑客可以用彩虹表(预先计算的哈希值)来加速暴力破解的速度。

暴力攻击:使用暴力破解攻击破解密码

2. 难度较高的密码破解

传递哈希:传递哈希是一种攻击手段,攻击者窃取了散列的用户凭据,并且在不破解的情况下再次使用它来欺骗身份验证系统,以在同一网络上创建新的经过身份验证的会话。系统会加密用户密码,然后将哈希传递到它尝试连接的设备(哈希服务器)。如果黑客收集该哈希值,则与获取用户密码相同,并且可以使用该哈希值进行登录。这是一个比较旧的手法,较旧的系统特别容易受到此技术的攻击。

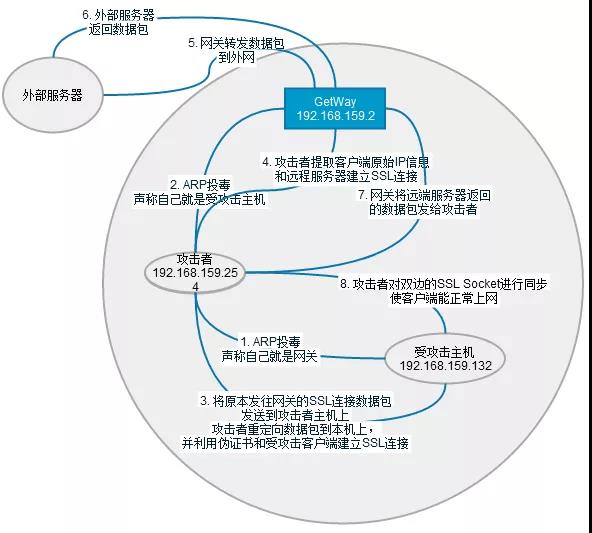

中间人:网络罪犯将自己置于受害者和受害者试图访问的网站之间,以获取正在传输的信息或对其进行更改。这是最常见的网络攻击形式之一。

图片来源于网络

僵尸网络: 对大型公共场所使用的僵尸网络攻击,攻击者尝试采用登录名和密码的不同组合进行登录。他们使用从其他站点窃取的登录凭据和人们通常使用的密码进入。

击键记录:如果用户密码较为复杂,那么就难以使用暴力的方式破解,这时黑客往往通过给用户安装木马病毒,设计'击键记录'程序,记录和监听用户的击键操作,然后通过各种方式将记录下来的用户击键内容传送给黑客,这样,黑客通过分析用户击键信息即可破解出用户的密码。

屏幕记录:为了防止击键记录工具,产生了使用鼠标和图片录入密码的方式,这时黑客可以通过木马程序将用户屏幕截屏下来然后记录鼠标点击的位置,通过记录鼠标位置对比截屏的图片,从而破解这类方法的用户密码。

网络嗅探器:在局域网上,黑客要想迅速获得大量的账号(包括用户名和密码),当信息以明文的形式在网络上传输时,便可以使用网络监听的方式窃取网上的传送的数据包。将网络接口设置在监听模式,便可以将网上传输的源源不断的信息截获。任何直接通过HTTP、FTP、POP、SMTP、TELNET协议传输的数据包都会被网络监听程序监听。

网络钓鱼:'网络钓鱼'攻击利用欺骗性的电子邮件和伪造的网站登陆站点来进行诈骗活动,受骗者往往会泄露自己的敏感信息(如用户名、口令、帐号、PIN码或信用卡详细信息),网络钓鱼主要通过发送电子邮件引诱用户登录假冒的网上银行、网上证券网站,骗取用户帐号密码实施盗窃。

远程控制:使用远程控制木马监视用户本地电脑的所有操作,用户的任何键盘和鼠标操作都会被远程的黑客所截取。

密码法

十三届全国人大常委会第十四次会议26日表决通过密码法,这标志着我国在密码的应用和管理等方面有了专门性的法律保障。密码直接关系国家政治安全、经济安全、国防安全和信息安全,是保护党和国家根本利益的战略性资源,是国之重器。尤其是商用密码,广泛应用于国民经济发展和社会生产生活的方方面面。

企业该如何合规的使用密码呢?

构建数据安全体系,主动对密码进行安全评估;

使用符合国家密码局标准的高性能国密算法加密API/SDK服务;

对商用密码产品、密码服务、密码技术进行安全性以及合规性认证;

与网络安全法相关制度相衔接,定期检测企业资产风险评估状况;

除此之外,定期的风险评估,强大的密码和深入的用户意识培训都是非常关键环节,才能真正改变企业的网络安全状况。